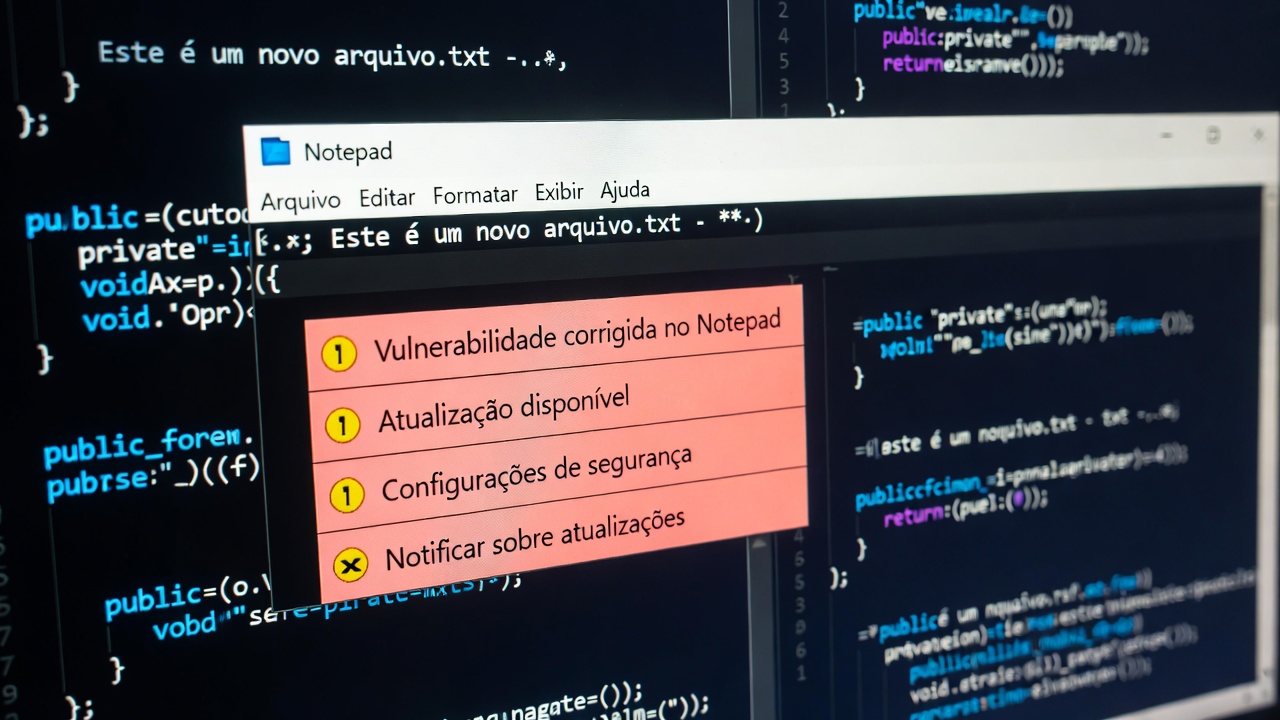

Vulnerabilidade Notepad Windows: Microsoft Corrige CVE-2026-20841 com Patch

Microsoft corrige a grave falha CVE-2026-20841 no Notepad do Windows que permitia execução remota via links maliciosos em arquivos Markdown.

O que você precisa saber sobre a correção da falha no Notepad do Windows

O Bloco de Notas sempre foi um dos programas mais simples e confiáveis do Windows — um editor de texto básico presente desde as primeiras versões do sistema. Porém, em 2026, uma mudança no seu design introduziu um risco que muitos não esperavam: uma vulnerabilidade que poderia permitir a execução remota de código por meio de um clique em um link dentro de um arquivo Markdown (.md). Felizmente, a Microsoft lançou um patch de segurança em sua atualização de fevereiro de 2026 para corrigir essa falha identificada como CVE-2026-20841. (TechRadar)

Esse artigo vai explicar em termos acessíveis o que aconteceu, por que foi sério, como a vulnerabilidade funcionava, o que a Microsoft fez para corrigi-la e o que você pode fazer para proteger seu PC Windows. (TechRadar)

Entendendo a Falha: O que foi a CVE-2026-20841?

Recentemente, a Microsoft adicionou suporte à renderização de Markdown e links clicáveis no Notepad moderno — uma mudança que transforma arquivos de texto simples em documentos interativos. Porém, esse salto funcional abriu espaço para um risco de segurança. (TechRadar)

Como a vulnerabilidade funcionava

A falha rastreada como CVE-2026-20841 permitia que um atacante criasse um arquivo .md especialmente manipulado contendo um link perigoso. Quando um usuário abrisse esse arquivo e clicasse no link dentro do Notepad, a aplicação poderia executar conteúdo remoto sem validação adequada, assumindo os mesmos privilégios do usuário que estava logado. (TechRadar)

Isso ocorre porque o editor não neutralizava corretamente certos elementos especiais na instrução de comando, situação classificada como falha de “neutralização inadequada de elementos especiais usados em um comando” pelo padrão de segurança (CWE-77). (Gist)

Em termos simples: um arquivo de aparência inofensiva poderia ser usado para acionar um programa ou código indesejado sem avisar o usuário de forma clara antes da execução. (TechRadar)

Por que isso foi grave?

Essa vulnerabilidade recebeu uma pontuação alta no sistema de classificação CVSS 3.1, com base de 8,8, o que indica um risco elevado. (TechRadar)

Alguns motivos importantes:

Facilidade de exploração: basta que o usuário abra um arquivo e clique em um link malicioso. (Help Net Security)

Privilégios do usuário: o código malicioso seria executado com as permissões do usuário logado, o que pode permitir acesso a arquivos, alterações no sistema ou instalação de programas indesejados. (TechRadar)

Amplitude do risco: o Notepad é instalado em praticamente todos os PCs Windows, o que amplia o alcance potencial desse tipo de ataque. (TechRadar)

Embora não haja relatos confirmados de exploração ativa dessa falha em ataques reais antes da correção, a Microsoft considerou prudente emitir a atualização rapidamente. (Business Standard)

A resposta da Microsoft: Patch de Segurança em fevereiro de 2026

A Microsoft distribuiu a correção da falha CVE-2026-20841 como parte das atualizações acumulativas regulares de Patch Tuesday em fevereiro de 2026. (TechRadar)

Principais mudanças com o patch

Essas são algumas das ações realizadas pela Microsoft para fechar a vulnerabilidade:

Atualização do Notepad moderno distribuído pela Microsoft Store para uma versão que bloqueia execução silenciosa de links não confiáveis. (Gist)

Validação mais rígida de protocolos de links, exigindo avisos ou bloqueios quando links suspeitos aparecem em arquivos Markdown. (Help Net Security)

Introdução de avisos de segurança para links que não usem protocolos seguros como http:// ou https://. (Help Net Security)

A versão corrigida do Notepad é a 11.2510 ou superior. Se você utiliza versões anteriores, seu sistema permanece vulnerável até que a atualização seja instalada. (Windows Forum)

Como garantir que seu Windows esteja seguro

Aqui estão passos práticos para se proteger:

Instale todas as atualizações do Windows disponíveis no Windows Update. Isso inclui o pacote acumulativo de segurança de fevereiro. (TechRadar)

Atualize o Notepad via Microsoft Store, garantindo que a versão seja 11.2510 ou superior. (Windows Forum)

Evite abrir arquivos Markdown vindos de fontes não confiáveis — especialmente aqueles recebidos por e-mail, mensagens ou downloads suspeitos. (Help Net Security)

Eduque usuários e colegas sobre os riscos de clicar em links sem verificar a origem. (Cybernews)

Essas medidas simples reduzem bastante o risco de um ataque similar no futuro.

O que isso ensina sobre segurança de software

Essa falha no Notepad é um lembrete importante de que até mesmo programas aparentemente simples podem tornar-se vetores de ataque quando ganham novas funções — especialmente se essas funções lidam com entrada de usuário ou processamento de conteúdo mais complexo. (Cybernews)

O equilíbrio entre funcionalidades novas e segurança robusta é delicado. Para administradores e usuários finais, a lição é clara: mantenha sempre seus sistemas atualizados e tenha cuidado redobrado com arquivos e links recebidos. (TechRadar)

Conclusão

A vulnerabilidade CVE-2026-20841 no Notepad moderno do Windows mostrou que até pequenas aplicações podem esconder riscos sérios quando evoluem para funções mais avançadas. Com a atualização de segurança de fevereiro de 2026, a Microsoft corrigiu esse problema e protege milhões de dispositivos. (TechRadar)

Proteja seu sistema aplicando as atualizações apropriadas e evitando abrir arquivos de origem duvidosa. E não deixe de comentar abaixo com suas experiências ou dúvidas sobre segurança no Windows!

Sugestões de leitura relacionada

Como proteger seu PC contra ataques de phishing

Entendendo o que é Remote Code Execution

Dicas práticas de segurança para usuários Windows

Fontes: Socprime Blog, The Verge, TechRadar, Help Net Security, Windows Forum

Comentários

Nenhum comentário ainda. Seja o primeiro!